UMA

Статистика показывает, что более 70% событий безопасности вызываются в основном обслуживающим персоналом. Нарушения включают неавторизованный доступ, неправильные действия, злоупотребление привилегиями и саботаж. Предприятиям необходим хорошо работающий механизм проверки безопасности IT системы для предотвращения неправильных действий.

Общая информация

Статистика показывает, что более 70% событий безопасности вызываются в основном обслуживающим персоналом. Нарушения включают неавторизованный доступ, неправильные действия, злоупотребление привилегиями и саботаж. Предприятиям необходим хорошо работающий механизм проверки безопасности IT системы для предотвращения неправильных действий.

Пока имеет место влияние закона Сарбейнса-Оксли, количество вызовов внутреннего контроля IT в компании будет расти. Основной задачей внутреннего IT контроля является проверка и контроль действий администраторов на узлах, в сети и базах данных. При проведении внутреннего IT контроля возникает дилемма, когда администраторы, имеющие привилегии для IT обслуживания, могут совершать неправильные операции или даже искажать важные данные. При отсутствии контроля и проверки операций по техобслуживанию, администраторы или персонал третьей стороны могут иметь доступ и влиять на важные данные или конфигурации.

Для управления рисками при внутреннем IT контроле необходимо проводить проверку администраторов с привилегиями. Как правило, IT департаменты во многих крупных организациях имеют трудности при проведении проверок операций по обслуживанию из-за сложностей в системе IT и большого количества обслуживающего персонала.

В большинстве организаций для проверки операций и улучшения эффективности работы применяются компьютеризированные технологии и инструменты аудита. Как правило, для организаций важно определить масштабы проверки. Какие типы информации должны быть проверены? Какая информация или операции являются критическими? Инструменты проверки получают данные с сети или журналов сервера. Эти данные содержат большое количество регламентной информации. Выбрать из такого огромного количества информации важные данные сложно. В результате операции не могут быть отслежены или проверены, что приводит к неэффективному или неточному аудиту.

HUAWEI UMA

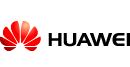

Основываясь на лучшей в отрасли практике, соответствии стандартам и многолетнем опыте в предоставлении услуг безопасности и управления эксплуатацией и техобслуживанием (O&M), компания Huawei выпустила систему Унифицированного Аудита Техобслуживания (UMA) для управления IT операциями. Система UMA совмещает функции управления операциями и аудита. Это позволяет централизованно управлять всеми операциями по техобслуживанию и выполнять структурную проверку. UMA рассматривает важные вопросы в IT управлении O&M. В UMA авторизация пользователя управляется централизованно. Каждая учетная запись реального сотрудника сопоставляется с учетной записью ресурса в соотношении "учетная запись реального пользователя (первичная учетная запись) - ресурс - учетная запись ресурса (вторичная учетная запись)". Первичная учетная запись, используемая для идентификации, сопоставляется с уникальной вторичной учетной записью, применяемой для операционных ресурсов. UMA также производит запись, анализ и предоставление всех операций авторизованных пользователей. На основе записей и анализа операций UMA помогает предотвратить инциденты в будущем, отслеживать их, реагировать при нарушениях и докладывать. UMA также предоставляет такие функции как восстановление хода ключевых операций, анализ цели операции, глобальный мониторинг в режиме реального времени и воспроизведение операции.

В большинстве случаев пользователи UMA имеют важные сервисные системы и сетевые инфраструктуры. Такие пользователи следуют некоторым или всем следующим требованиям:

1. Важные серверы и сетевые устройства должны быть безопасны.

2. Разрешения обслуживающего персонала для базовых устройств должны быть ясно определены и управляться централизованно.

3. Риски настоящей или будущей внутренней проверки должны эффективно контролироваться.

4. Зашифрованные операции SSH могут быть записаны и проверены.

5. Соответствующие данные и методы могут быть предоставлены для отслеживания.

Ключевое значение UMA в том, что его система аудита улучшает процесс O&M бизнес систем для соответствия требованиям внутри и за пределами организаций. Это ключевое значение продемонстрировано на следующих аспектах:

- Предоставляет решение все-в-одном, которое интегрирует управление учетной записью, управление ресурсом, однократную регистрацию (SSO), аутентификацию пользователя, авторизацию доступа и операционный аудит.

- Отслеживает атаки шаг за шагом после происшествия на основе подробных аудиторских записей.

- Предотвращает потерю ключевых информационных средств путем контроля доступа.

- Периодически изменяет учетные записи и пароли важных серверов и сетевых устройств и информирует администраторов об этих изменениях.

- Аутентифицирует важные серверы и сетевые устройства для контроля пользовательских операций структурным способом

- Усиливает мониторинг поведения на внутренней и внешней сети для удовлетворения требований внутреннего контроля и регулирования.

UMA предоставляет все функции безопасности на основе режима управления разрешением учетной записи пользователя (реального человека) → целевое устройство (ресурс) → учетная запись ресурса. Ниже приведены подробные характеристики функций безопасности UMA:

1. Централизованное управление: Все реальные пользователи, важные серверы и инфраструктуры базовой сети (включая учетные записи, хранящиеся на инфраструктурах) и их SSO управляются централизованно.

2. Управление идентификацией: Учетные записи реальных пользователей и ресурсов взаимосвязаны. Управление операциями происходит в реальном времени. Оператор (реальный человек) вместо разделенной учетной записи может быть отслежен путем операции.

3. Контроль доступа: Администраторы могут определять политику контроля доступа для назначения каждому пользователю соответствующих сетевых ресурсов.

4. Контроль разрешений: Брандмауэры применяются для ограничения пользовательских разрешений на уровне команд, что эффективно контролирует разрешения при использовании учетной записи root.

5. Операционный аудит: Информация доступа всех реальных пользователей (включая ввод и вывод команд) может быть записана и воспроизведена. Подробные записи помогают отследить атаки шаг за шагом.

Ориентированный на соответствие стандартам внутреннего контроля, UMA HUAWEI предоставляет мощные средства для операций мониторинга и аудита. В дополнении к безопасному, эффективному и наглядному аудиту операций техобслуживания на хостах, серверах, сетевых устройствах и устройствах безопасности, UMA также предоставляет подробные записи конфигурации политики, техобслуживания системы и внутреннего доступа, а также поддерживает структурный аудит и воспроизведение всего процесса работы. По сравнению с традиционной системой аудита UMA проверяет содержание вместо событий. Он объединяет аутентификацию пользователя, авторизацию и аудит. Только зарегистрированные пользователи наделены полномочиями для обслуживания ключевых ресурсов.

UMA совместим с широким спектром отраслей, которые имеют высокие требования к безопасности. Отрасли включают такие сферы как финансы, правительство, телекоммуникация, безопасность, почта, налогообложение, таможенный контроль и перевозки. UMA обладает следующими особенностями:

Поддержка различных сред эксплуатации и техобслуживания

UMA поддерживает основные протоколы техобслуживания, такие как TELNET, FTP, SFTP, SSH, RDP (Windows Terminal), AS400, VNC, и Xwindows.

UMA поддерживает различные основные операционные системы, такие как Window, Linux, BSD, AIX, Solaris, и HP-UX, а также широкий спектр сетевых устройств как, например, маршрутизаторы и коммутаторы производства HUAWEI и Cisco, устройства безопасности и базы данных, такие как Oracle и SQL Server.

UMA также поддерживает экранную запись, систематизацию текста с видео и интеллектуальную идентификацию ключевых операций, что позволяет запрашивать и проверять ключевые операции на видео. UMA используется для поиска ключевых операций на видео также просто, как и в поисковых системах.

Обычно, одинаковое оборудование от различных производителей не поддерживает полный комплект протоколов техобслуживания и операционных систем. Например, различные продукты не поддерживают VNC, X11, и KVM, и большинство из них не поддерживают AS400. При поддержке различных сред эксплуатации и техобслуживания UMA позволяет проводить централизованное техобслуживание по различным сложным сценариям на одной системе аудита, что упрощает управление, снижает стоимость и удовлетворяет соблюдение требований.

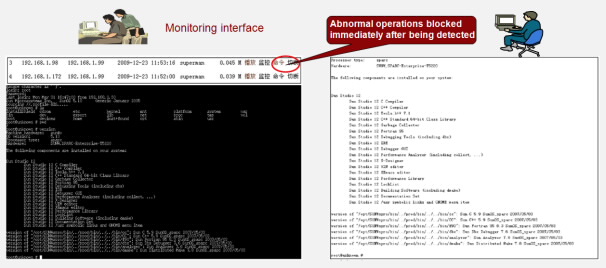

Контроль, запись и проверка всех операций в сеансах

В UMA производится запись и контроль каждого сеанса. UMA подробно записывает все операции, выполненные во время сеанса, и применяет файлы команд или воспроизведения для записи всего процесса сеанса. Например, UMA записывает сеанс техобслуживания каждого сервера, инициированный администратором в файле команд или файле воспроизведения. В файле хранится подробная информация о сеансе как, например, время, имя пользователя, IP-адрес источника/цели, операции и результаты. Кроме того, UMA производит операции мониторинга и контроля во время сеанса.

Одинаковое оборудование от различных производителей записывает только операции в виде текста, и не производит контроль за рискованными операциями в реальном времени. UMA производит запись операций, как в текстовом, так и в видео формате, и предоставляет более подробную обработку операций, помогая предотвратить вредоносные операции, отследить обязательства и сделать техобслуживание контролируемым процессом.

Являясь единственным интерфейсом для операционного техобслуживания, UMA предлагает уникальные возможности мониторинга, записи и стандартизации всего процесса эксплуатации.

1. Соответствие требованиям

В настоящее время количество организаций, имеющих одно или более требований соответствия, растет. Например, компании в США должны соответствовать требованиям, определенным в Акте SOX; правительства, правительственные институты и государственные компании имеют свои собственные требования соответствия. UMA предоставляет независимое решение для аудита, которое помогает улучшить внутренний IT контроль и аудит всех организаций, удовлетворяя различные требования соответствия.

2. Снижение вероятности повреждения и потери основных информационных средств

В бизнес системах основные информационные средства обычно хранятся на нескольких важных системах. UMA помогает усилить аудит и контроль доступа важных систем, значительно снижая вероятность повреждения и потери основных информационных средств.

3. Эффективный контроль рисков эксплуатации и техобслуживания, отслеживание причин и отчетность

Персонал по техобслуживанию в департаменте O&M организации наделен всеми пользовательскими правами (учетная запись и пароль) для управления системным и сетевым устройством. Эти разрешения обладают высоким риском, поскольку любые неправильные операции или саботаж обслуживающего персонала могут привести к нежелательным последствиям. Кроме того, обслуживающий персонал использует ту же учетную запись при техобслуживании системы. Поэтому сложно понять, кто именно проводил определенную операцию. Для решения этой проблемы UMA предоставляет контроль доступа и аудит на базе ролей для идентификации обслуживающего персонала, что существенно снижает риски при O&M и облегчает отслеживание причин и отчетность.

4. Независимый аудит и разделение прав использования, управления и мониторинга обеспечивают правильный процесс внутреннего IT контроля

При правильном процессе внутреннего IT контроля, права использования, управления и мониторинга IT систем должны быть разделены. Аудит, выполняемый на основе разделенных прав, позволяет проводить лучший контроль рисков при бизнес операциях и техобслуживании. UMA назначает права использования, управления и мониторинга для различного обслуживающего персонала, что позволяет построить правильный процесс внутреннего IT контроля.

| Модель | Стандартное издание UMA | Корпоративное издание UMA |

|---|---|---|

| Назначенный клиент | Малые и средние предприятия | Крупные предприятия |

| Внешний вид аппаратного обеспечения |

Хост

(Опционально) APPBOX |

Хост

(Опционально) APPBOX

|

| Характеристики хоста | Высота: стандартный статив 2 U CPU: 1 x Intel четырехъядерный E5-2403 Память: 1 x 8 Гб Питание и вентиляция: питание и вентиляция с резервированием 1+1 Системный диск: 2 x 300 Гб SAS в режиме RAID 1 Диск данных: 2 x 2 TB SATA в режиме RAID 1 (масштабируется до 12 x 2 Тб) Сетевые порты: встроенные 6 x GE порты (масштабируется до 14 GE портов) |

Высота: стандартный статив 2 U CPU: 2 x Intel четырехъядерный E5-2403 Память: 2 x 8 Гб Питание и вентиляция: питание и вентиляция с резервированием 1+1 Системный диск: 2 x 300 Гб SAS в режиме RAID 1 Диск данных: 2 x 2 Тб SATA в режиме RAID 1 (масштабируется до 12 x 2 Tб) Сетевые порты: встроенные 8 x GE порты (масштабируется до 14 GE портов) |

| Характеристики APPBOX | Высота: стандартный статив 2 U CPU: 1 x Intel четырехъядерный E5-2403 Память: 1 x 8 Гб Питание и вентиляция: питание и вентиляция с резервированием 1+1 Системный диск: 2 x 300 Гб SAS в режиме RAID 1 Диск данных: 2 x 2 TB SATA в режиме RAID 1 (масштабируется до 12 x 2 Тб) Сетевые порты: встроенные 4 x GE порты (масштабируется до 14 GE портов) |

Высота: стандартный статив 2 U CPU: 1 x Intel четырехъядерный E5-2403 Память: 1 x 8 Гб Питание и вентиляция: питание и вентиляция с резервированием 1+1 Системный диск: 2 x 300 Гб SAS в режиме RAID 1 Диск данных: 2 x 2 TB SATA в режиме RAID 1 (масштабируется до 12 x 2 Тб) Сетевые порты: встроенные 4 x GE порты (масштабируется до 14 GE портов) |

| Параллельные соединения | Символьный терминал: 500 Графический терминал: 200 |

Символьный терминал: 1000 Графический терминал: 300 |

| Количество управляемых устройств | 50/100/200/300 | 500/1000/более (групповой) |

| Типы управляемых устройств | Маршрутизатор, Коммутатор, Брандмауэр, Серверы Windows/Linux/Unix (любой производитель) | |

| Типы управляемых приложений | Хост UMA поддерживает: Символьные терминалы как telnet и SSH Графические терминалы как RDP, X11, и VNC APPBOX поддерживает: Операции на веб-основе как HTTP и HTTPS Базы данных включают Oracle, DB2, Sybase, SQLServer, Informix, MySQL, и PostgreSQL Инструменты удаленного графического контроля включают pcAnywhere, Radmin, DameWare, ESXI, и AS400 KVM, включая Avocent, Ranitan, и ATEN Другие частные системы O&M как система сетевого управления U2000 | |

| Управление пользователями | Настройка уровня пользовательских разрешений, управление жизненным циклом учетной записи, пользовательская группа и групповой пользовательский импорт | |

| Управление аутентификацией | Локальная аутентификация, аутентификация Radius, аутентификация домена AD, аутентификация сертификации и открытая расширенная система аутентификации | |

| Управление устройством | Управление на устройстве, группе устройств и уровнях учетных записей устройств Единичная модификация, периодическая аутентификация и автоматическое заполнение и доставка паролей учетных записей | |

| Управление разрешениями | Назначение разрешений пользователю происходит по IP устройства, типу протокола или по паролю учетной записи. Устройства являются доступными для администраторов, имеющих разрешение на управление устройствами. Назначение разрешений по группе устройств или группе пользователей | |

| Проверка безопасности | Воспроизведение операций командной строки, графики и видео, команд с клавиатуры и операционных журналов Краткое изложение графических операций в текстовом формате для идентификации интеллектуальных операций Создание и автоматическая идентификация политики рискованных команд и прерывание выполнения рискованных команд Мониторинг и прерывание пользовательских операций в режиме реального времени | |

| Режим развертывания | Внеполосное развертывание без изменения структуры исходной сети Развертывание с одним хостом, с двумя хостами, кластерное развертывание и многоуровневое развертывание | |

Отслеживание ответственностей совместно используемых учетных записей с высокими приоритетами

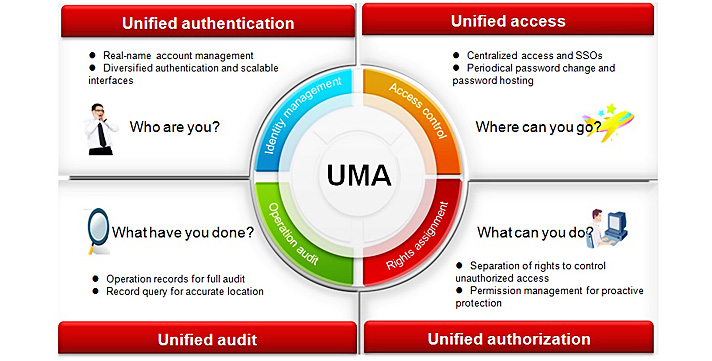

Проблемы

При традиционном O&M весь обслуживающий персонал, включая персонал мобильного офиса, партнеров, обслуживающий персонал третьей стороны и внутренний обслуживающий персонал, совместно используют учетные записи с высоким приоритетом (как например, учетная запись root) для входа и управления важными серверами. После несанкционированного доступа к важным данным или выполнения некорректных команд, в системные журналы записываются только учетные записи, с которых выполнены данные операции. Конкретные личности (реальные люди), которые выполнили несанкционированные операции, не могут быть определены.

Преимущества

UMA позволяет легко отслеживать ответственности и предотвращать инциденты. UMA назначает каждому реальному человеку (обслуживающему персоналу) основную учетную запись (учетную запись проверки) и второстепенную учетную запись (учетную запись root для входа на важные серверы). Основная учетная запись имеет взаимосвязь только с одной второстепенной учетной записью. В системных журналах записываются второстепенные учетные записи, которые выполняют операции. После возникновения инцидента из-за несанкционированных операций, можно быстро найти нарушителя путем проверки основных учетных записей, и узнать подробную информацию об операции, например, время входа, действия и результат.

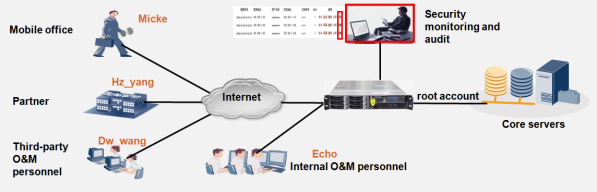

Структурный контроль операций техобслуживания

Проблемы

При традиционном O&M учетная запись с высоким приоритетом (как например учетная запись root) имеет все права на системе. Несанкционированные операции или саботаж, выполненные при помощи такой учетной записи, могут вызвать необратимые последствия.

Преимущества

UMA позволяет контролировать разрешения, назначенные каждому обслуживающему персоналу. В UMA оператору назначается основная учетная запись (для идентификации) и второстепенная учетная запись (для техобслуживания). Разрешения оператора по эксплуатации определяются основной учетной записью. Например, если у основной учетной записи оператора нет разрешения на перезагрузку системы, оператор не сможет перезагружать систему, даже используя свою вторичную учетную запись root, у которой такое разрешение есть. Такая функция контроля разрешений эффективно предотвращает несанкционированные и неавторизованные операции, обеспечивая высокую надежность системы.

Мониторинг O&M третьей стороны

Проблемы

Большинство крупных организаций доверяют работу по техобслуживанию сторонним агентам или компаниям. Обслуживающий персонал третьей стороны обычно действует с превышенными полномочиями, например, просматривая конфиденциальную информацию и выполняя неавторизованные операции.

Преимущества

UMA позволяет ограничить спектр действий обслуживающего персонала третьей стороны для обеспечения правильного техобслуживания. В UMA можно следить за операциями третьей стороны в режиме реального времени и в то же время контролировать процесс. Например, можно отменять неавторизованные операции.

Проверка соответствия

Проблемы

С приложением сервис-ориентированной архитектуры (SOA), Внутренний контроль COSO - Интегрированная концепция внутреннего контроля и другие стандарты внутреннего контроля широко применяются в отраслях. Несмотря на это, все больше отраслевых стандартов по внутреннему контролю и управлению рисками вступают в силу. Стандарты включают кодировки для проверки внутреннего контроля, руководства по внутреннему контролю для коммерческих банков, профессиональных участников рынка ценных бумаг, страховых компаний, компаний, зарегистрированных на бирже и государственных предприятий, а также руководства по соответствию управления рисками. Эти стандарты необходимы организациям для проверки IT систем O&M.

Преимущества

UMA предоставляет полный комплект средств для проверки контроля рисков операций IT организаций, внутреннего контроля безопасности и требований соответствия. В дополнении к безопасному, эффективному и наглядному аудиту операций техобслуживания на хостах, серверах, сетевых устройствах и устройствах безопасности, UMA также предоставляет подробные записи конфигурации политики, техобслуживания системы и внутреннего доступа, а также поддерживает структурный аудит и воспроизведение всего процесса работы.

| Пункт | Описание |

|---|---|

| 1.1 | Устройство |

| UMA-1C8G | Стандартное издание платформы UMA, 1*четырехъядерный CPU, 8 Гб памяти, с ПО управления объединительной платой на узле хранения HW |

| UMA-2C16G | Корпоративное издание платформы UMA, 2*четырехъядерных CPU, 16 Гб памяти, с ПО управления объединительной платой на узле хранения HW |

| UMA-APPBOX | UMA APPBOX, с ПО управления объединительной платой на узле хранения HW |

| 1.2 | Лицензионное ПО |

| LIC-UMA-50-EN | Программные операции, Унифицированный Аудит Техобслуживания (UMA) Издание на английском языке, 50 Лицензий, Электронная лицензия |

| LIC-UMA-100-EN | Программные операции, Унифицированный Аудит Техобслуживания (UMA) Издание на английском языке, 100 Лицензий, Электронная лицензия |

| LIC-UMA-200-EN | Программные операции, Унифицированный Аудит Техобслуживания (UMA) Издание на английском языке, 200 Лицензий, Электронная лицензия |

| LIC-UMA-300-EN | Программные операции, Унифицированный Аудит Техобслуживания (UMA) Издание на английском языке, 300 Лицензий, Электронная лицензия |

| LIC-UMA-500-EN | Программные операции, Унифицированный Аудит Техобслуживания (UMA) Издание на английском языке, 500 Лицензий, Электронная лицензия |

| LIC-UMA-1000-EN | Программные операции, Унифицированный Аудит Техобслуживания (UMA) Издание на английском языке, 1000 Лицензий, Электронная лицензия |

| LIC-UMA-Cluster-EN | Программные операции, Унифицированный Аудит Техобслуживания (UMA), Лицензия кластера, Электронная лицензия |

| LIC-UMA-HA-ST | Программные операции, Унифицированный Аудит Техобслуживания (UMA), Лицензия стандартного издания, Электронная лицензия |

| LIC-UMA-HA-TO-EN | Программные операции, Унифицированный Аудит Техобслуживания (UMA), Издание лицензии корпоративного обновления, Электронная лицензия |

| LIC-UMA-APPBOX1-EN | Программные операции, Унифицированный Аудит Техобслуживания (UMA), Лицензия APPBOX, Электронная лицензия |

| LIC-UMA-APPBOX2-EN | Программные операции, Унифицированный Аудит Техобслуживания (UMA), Лицензия расширенного APPBOX, Электронная лицензия |